클라우드, 인공지능, 빅데이터, IoT 등 4차산업이라 불리우는 기술을 통해 IT 산업뿐 아니라 전방위적인 산업의 발전이 이루어지고 있으며, 다양한 시도가 진행되고 있다. 이러한 유용한 발명과 발견은 항상 선의에 의해서만 사용되지 않는다. 악의적인 용도가 목적인 사용자 즉, 공격자는 4차산업을 이용해 다양한 발전을 거듭하고 있으며 공격은 고도화되고 예리하게 변화하고 있다. 이에 따라 방어자의 입장에서도 보안을 다루는 과제가 다양하게 이루어지고 있으며, 내부의 사고를 방지하기 위한 통제 시스템, 또는 통제 방안이 강화되어가고 있다.

물론 보안의 강화는 반가운 이야기이다. 다만 이러한 보안의 강화가 자칫 가용성과 편의성을 저해하는가, 작은 위협에도 과잉 보호를 하고 있는 것인가에 대한 고민은 존재할 것이다. 그러므로 위협에 대한 평가를 통해 능동적으로 변화할 수 있는 보안, 통제 시스템을 구축할 수 있다면, 평시에 편의성과 가용성을 최대한 유지하고, 위협이 발견될 때 강화된 통제를 통해 적절한 조치를 취할 수 있는 가장 이상적인 기업 보안의 모델이 되지 않을까 생각한다.

예로, 국가 방어에서도 국제정세에 따라 진돗개 경보, 데프콘, 워치콘, 인포콘 등의 통제 시스템이 만들어져 있으며 전력 시스템에는 DSA(Dynamic Security Assessment)를 통해 적절한 보안 조치 수준을 유지하고 수준에 따른 단계적 보안 대응이 가능하도록 하고 있다.

이번 글에서는 이러한 모델들을 보안에 적용하기에 앞서 필요한 동적인 보안 통제 시스템에서 다뤄보면 좋을 변인들을 알아보려고 한다.

변인 요건으로 다뤄 볼만한 요소

먼저 다양한 보안의 위협이 되는 요소들을 가려야 할 것이다. 외부에서 유입되는 데이터의 양이나 보유한 자산에 영향력을 미치는 취약점이나 위협의 공개 또는 발견, 국제적인 그룹의 활동 및 국제 정세나 내부 기밀 문서나 개인정보의 보유량 등 다양한 변수가 존재하고 복합적인 요소들이 존재할 수 있다.

또한, 이에 따른 가중치를 두는 것에도 다양한 과정과 검증이 필요하다. 여기서는 복합적 요소를 제외한 단순한 요인들로 Traffic의 변화, 보유 Data의 변화, 외부위협의 변화, 내부조직의 변화를 다루겠다.

1 Trafiic의 변화

서울시의 인구 감소가 범죄 건수의 감소와 관련이 있을까? 복잡한 요인들이 결부되어 있겠지만, 단순하게 생각해보면 A를 포함하는 B가 많아지면 A가 많아 질 확률이 높다라는 것은 부정할 수 없을 것이다.

[그림 1] *서울시 인구(표식 꺽은선), 서울시 범죄 건수(막대바)

마찬가지로 단순한 논리지만 기업이나 조직에 들어오는 네트워크 트래픽이 높아질 수록 잠재적인 위협의 가능성도 높아진다고 가정할 수 있다.

Cisco에 따르면 글로벌 IP Traffic은 2015년부터 72.5EB에서 매년 꾸준히 21%이상 증가해오며 2019년에는 160.5EB에 달하고 있다. 또한, 매년 사이버 위협 또한 증가하고 있다.

[그림 2] 글로벌 네트워크 증가 추세와 모바일 네트워크 증가추세(막대바), 한국인터넷진흥원에 신고된 침해사고 신고접수 건수(회색 꺽은선)

무선 네트워크에 대한 Traffic이 매년 50%이상 증가하고 있는 것에 반해 IoT관련 공격이 55%이상 증가한다는 것 또한 실제 네트워크 증가 추세는 위협도 그만큼 증가하는 것에 어느정도 부합한다고 볼 수 있다.

물론 단순하게 Traffic의 증가가 위협의 증가라고 결부 지을 수는 없다. 하지만 사이버 공격은 네트워크를 통해 전달되므로 통신량이 증가하면 할 수록 잠재적인 위협의 가능성도 높아지는 것은 당연한 결과라고 생각한다.

2 보유 Data의 변화

공격자는 모종의 이유에 의해 공격을 시도한다고 볼 수 있다. 이유야 천차만별이겠지만 크게 금전적인 이득을 취하거나 대상에게 타격을 주는 것(정치적/경제적/조직 와해를 포함)이 대다수 일 것이라고 판단된다. 그렇다면 공격자에게 똑같은 기회비용이 든다는 가정하에 한번의 공격을 시도하더라도 더 큰 목적을 취할 수 있는 공격이 의미가 있게 된다.즉, 똑같은 기회 비용을 이용해 금품을 훔치려는 자가 있다면 음식점보다는 금은방이나 은행이 더 의미가 있게 된다.

따라서, 보유한 Data 자산, 서비스, Data 등이 증가하면 그만큼 외부 침입자에게 좋은 목표가 될 것이다. 여기서의 가정은 모든 기회비용. 즉, 공격의 복잡성, 정보의 획득 가능성 등 다양한 변수가 동일하다고 판단될 때이다. 음식점에 비해 금은방이 더 보안에 유이하는 것도 여기에 근거한다고 볼 수 있기에 보유한 Data의 변화 역시 중요한 변인 요소가 될 수 있다.

3 외부 위협의 변화

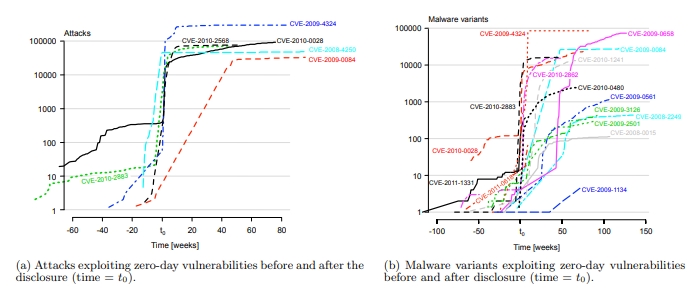

관리 통제에 의해 위험을 측정할 때 위협과 취약점에 대한 계산을 하므로 위협이 증가하게 되면 당연지사 위험이 증가한다. 그렇다면 외부 위협이 변화할 때가 언제일까? 제로 데이 취약점, 위협의 생명주기를 확인해보면 취약점 공개가 되고 패치 발표 이후까지 실제 활용되는 정도가 높다고 알려져 있다. 실제 각종 보안장비에서도 취약점이 공개되거나 해커사이에서나 블랙마켓에서 PoC나 활용 가능한 도구가 개발된 시기에 탐지패턴에 의해 발견되는 빈도수가 급증하는 것을 알 수 있다.

[그림3] Symantec Research Lab의 L.bilge, T.dumitras의 [Before We Knew It. An Empirical Study of Zero-Day Attacks In The Real World (2012)]에서 발췌

패치가 발표되더라도 적용되기 이전까지는 위협이 제거되지 않으므로 위험 점수가 높다고 평가할 수 있다. 따라서 각종 위협정보 공유 시스템, 영향력 평가에 대한 빠른 피드백이 가능한 매커니즘 등, 다양한 경로를 통해 위협의 정보를 수집하여 통제시스템에 반영할 수 있다.

또한, 유사 기업의 사고 사례는 위협의 증거가 될 수 있다. 유사 기업은 산업군의 유사, 지역이나 국가의 유사, 기업의 설립 목적의 유사 등, 다양한 관점에서 유사 기업을 확인할 수 있다. 공격자가 위협을 하는 이유는 목적이 있기 때문이고 이러한 목적 달성은 유사한 기업에서 발생할 확률이 높다. 따라서 유사 기업의 사고 사례를 모니터링하고 통제 시스템의 변인 요소로 둘 수 있다.

4 조직 내부의 변화

각종 데이터 유출 관련 조사에 따르면 일반적인 해킹보다 내부에서의 유출로 인한 피해정도가 큰 것으로 나타나며 개인정보보호에 대한 화제가 몇 년사이 부각되고 있다. 따라서 한번의 유출사고로도 기업 이미지 추락 및 법적 책임 보상 등의 큰 피해가 발생하고, 기업이 존망의 기로에 서게 될 수도 있다.

내부자에 의한 실수 또는 고의적인 유출 사고는 일반적으로 신입직원과 전직자, 협력 업체 직원에게서 많이 나타나며, 중소벤처사업부의 전신인 중소기업청의 산업기밀 유출 관련자 조사에 따르면 전직자가 69%에 달하며, 한국 IT수출진흥센터의 정보유출실태조사에 따르면 기밀 유출 사고에서 퇴직사원이 69%의 비율을 보인다.

또한, 신규직원 채용이나 신규 협력업체 직원, 기존 협력업체 직원의 변경 등 다양한 업무 숙련도에 따른 실수가 발생할 가능성이 높아진다.

따라서 신규 협력업체 선정, 신규직원 채용, 퇴직의사자 발생, M&A 등 조직 내부의 변화가 감지되거나 시행될 때 내부에 잠재적 위협을 증가되므로 조직의 변화는 통제 시스템의 변인 요소가 될 수 있다.

추후 방안 모색의 기점

앞서 살펴본 요소 외에도 다양한 복합적인 요소들을 통제시스템에 적용하기 위해서는 가중치를 얼마나, 어떻게 설정할지 고려해야 하며 이에 대해서는 각 산업과 기업마다 상이 할 것이라고 예상된다. 다만 개인적으로 생각하는 일반적인 기업의 가중치를 예시로 들자면 개인정보나 내부기밀문서 등의 변화에 따라 보안의 폭의 크게 변화하지 않아야 한다고 생각한다. 이러한 Data들은 기업의 존망, 사활을 결정할 수 있는 부분으로 일정 수준의 고정 값이 필요하므로 통제 변화의 영향이 크지 않다고 생각한다. 반대로 자산의 영향이 있는 취약점이나 유사 위협이 증가하는 상황 같은 경우는 평시와 경계상태가 영향의 차이가 크다. 즉, 상황에 따른 가중치를 상으로 두고, 내부 트래픽의 증가는 중으로 두는 등의 형태가 일반적인 가중치 적용의 모델이 있겠다.

다음과 같은 결과에 따른 잠재 위협이 증가한다고 하여 실제 위협이 증가했다고 단정할 순 없다. 다만 잠재적 위협이 증가하는 만큼 통제의 능동적인 변화를 갖춘다면 변화하는 위협에 따른 위협 관리 시스템을 구축할 수 있지 않을까 생각해본다. 이를 테면 2Factor 인증을 평소 낮은 단계의 통제에서 실시하지 않다가 위협이 증가함에 따라 일시적으로 2 Factor 인증을 거치거나, End단의 탐지시스템, EDR이나 안티바이러스에 대한 휴리스틱의 강화 등이 가능할 것으로 생각된다. 또한 이전 트래픽이나 데이터에 대한 회귀분석을 정해진 기간 외에 위협 등급이 높아짐에 따라 추가 진행하는 것 또한 방안이 될 것이라고 생각한다.

이러한 방안이 자리잡게 된다면 공격자 입장에서 큰 장벽을 한번 뚫어 들어오는 것이 아닌 점차 커지는 관문을 하나씩 열고 들어오는 효과를 가져올 수 있다고 생각한다. 또한, 평시에 공격자에게 전력 노출을 감소시키고 가용성과 편의성을 통해 기업의 목적인 최저 비용으로 최대 이익을 가져오는 효과를 기대할 수 있을 것이라고 본다. 저자가 말하는 바가 명확하고 뚜렷한 구체화 방안을 제시하는 것은 아니라고 생각한다. 다만 이러한 관점의 논의는 시시각각 진화하는 공격자에 맞춰 방어자 또한 단순한 방어가 아닌 공격자가 파악하기 어렵고 복잡한 패턴을 갖춘 형태로 변화하는 방향에 대해서 조금이나마 도움이 되었으면 한다.