Security trend

We will deliver the up-to-date security information timely.

[보안동향] 일본 미쓰비시 전기, 대규모 사이버 공격 피해 입어..

2020-01-222020년 1월 아시히, 닛케이 신문사에서 미쓰비시전기, 대규모 사이버 공격에 대한 기사를 보도했다. 미쓰비시 전기는 일본내 전기, 가전, 중공업, 항공 및 인공위성 등 다양한 영역의 사업을 하고 있는 일본 전자 업계 매출 4위 (2018년 매출기준)의 대기업이다.

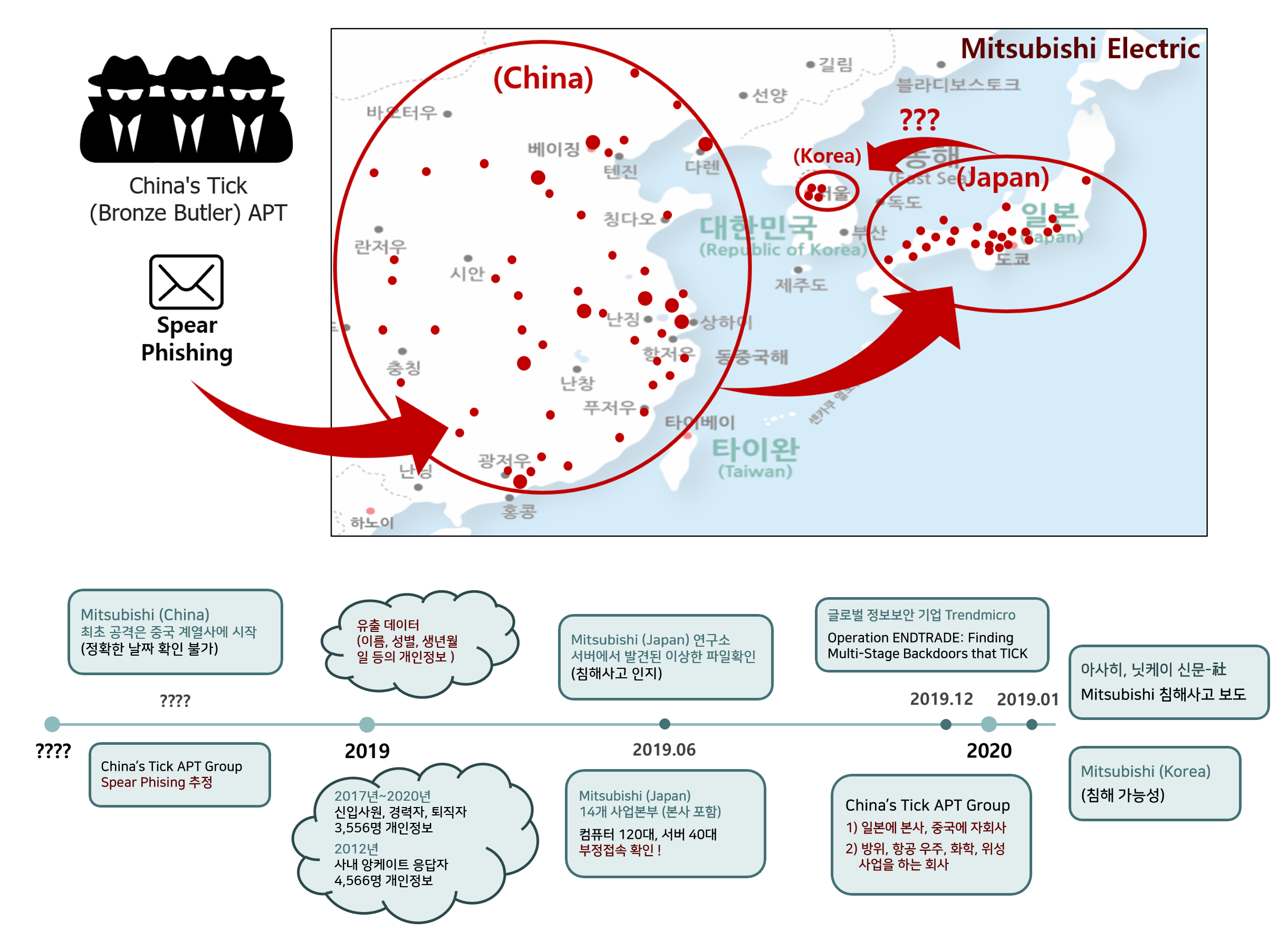

작년 6월 미쓰비시 전기 일본 연구소 서버에서 악성파일로 추정되는 의심파일이 발견된것이 최초 침해에 대한 사고 인지한것으로 알려졌으며 내부 관계자들에 의해 조사된 결과 일본 본사를 포함한 포함한 14개의 지사에서 120대의 PC, 40대가 넘는 서버에서 부정 접속의 흔적이 발견되었다. 최초 유입 경로는 중국에 위치한 마쓰비시전기 관계 회사에서 시작되어 일본으로 거점이 확산된것으로 확인되었다.

아사히, 닛케이 측에서는 이번사고에서 일본 방위산업, 특히 인공위성에 관련된 기술이나 사회 기반시설에 대한 정보가 유출 됐을 가능성이 높다고 우려를 제기했지만, 미쓰비시 전기측의 입장은 조사결과에 따르면 공격자에 의해 200 MB 정도의 크기의 데이터 유출이 있었으나 "국가, 사회, 방위에 관련된 기밀 정보 유출은 없다"는 입장이다. 유출된것으로 추정되는 데이터는 2017년~2020년 4월(예정) 신입 채용과 2011~2016년 경력채용 지원자 1987명, 2012년 인사처리제도에 관한 앙케이트에 응답한 본사 직원 4,566명, 2007년~19년 퇴직금을 수령한 퇴직자 1,569명의 이름, 나이, 성별, 생년월일 등을 포함하는 개인정보로 추정된다.

2019년 12월 글로벌 정보안기업 트랜드마이크로에서 발표한 "Operation ENDTRADE: Finding Multi-Stage Backdoors that TICK" 기술 문서의 내용에 따르면 China's Tick APT 그룹은 일본에 본사가 있고 중국에 자회사가있는 방위, 항공 우주, 화학 및 위성 산업과 같이 고도로 분류 된 회사를 기준으로 오랫동안 사이버 첩보활동을 해왔음을 알 수 있다.

이번 미쓰비시 침해사고에 부정 접속이 발견된 PC, 서버에서 조사결과 최초 유입 경로는 중국에 위치한 마쓰비시전기 관계 회사에서 시작돼어 일본으로 거점이 확산된점과 트랜드마이크로에서 발표한 "Operation ENDTRADE" 침해&악성코드 IOC 정보에 따라 공격의 배후는 중국 해킹 집단 틱(Tick)이 소행으로 알려졌다. 닛케이 신문사에 따르면 이들이 한국 기업에 대해서도 사이버 공격을 시도했다는 일본 언론의 보도 또한 있었지만 이에 대해서는 확실한 침해증거는 아직까지 발견된 것이 없다.

[출처]

http://www.newspim.com/news/view/20200121000227

http://d.kbs.co.kr/news/view.do?ncd=4365555

http://it.chosun.com/site/data/html_dir/2020/01/22/2020012201329.html

https://www.zdnet.com/article/<wbr />mitsubishi-electric-discloses-<wbr />security-breach-china-is-main-<wbr />suspect/

https://www.japantimes.co.jp/<wbr />news/2020/01/20/business/<wbr />corporate-business/mitsubishi-<wbr />electric-cyberattack-china/

http://www.seoul.co.kr/news/<wbr />newsView.php?id=20200121018007

https://www.mk.co.kr/news/<wbr />world/view/2020/01/66051/

보안관제센터 Team MIR